Kerentanan URL Redirection to Untrusted Site (‘Open Redirect’) Vulnerability (CVE-2023–24044)

Kerentanan Host Header Injection yang telah diidentifikasi sebagai CVE-2023–24044.

Impact : Kerentanan ini memungkinkan penyerang jarak jauh untuk melakukan berbagai serangan seperti serangan phishing, serangan cross-site scripting (XSS), dan serangan pembajakan sesi.

Exploitation : Penyerang dapat mengeksploitasi kerentanan ini dengan mengirimkan header Host berbahaya dari permintaan HTTP ke server yang rentan. Server kemudian merespons berdasarkan header Host yang berbahaya, yang dapat menyebabkan beberapa serangan.

Recommendations : Disarankan untuk memperbarui versi Plesk Obsidian ke rilis terbaru sesegera mungkin untuk melindungi server dari potensi serangan. Disarankan juga untuk memantau log server untuk aktivitas yang mencurigakan dan menerapkan langkah-langkah keamanan tambahan seperti firewall aplikasi web (WAF) untuk mengurangi risiko serangan.

Tools:

- Burp Suite

- Mozilla Firefox (as a browser)

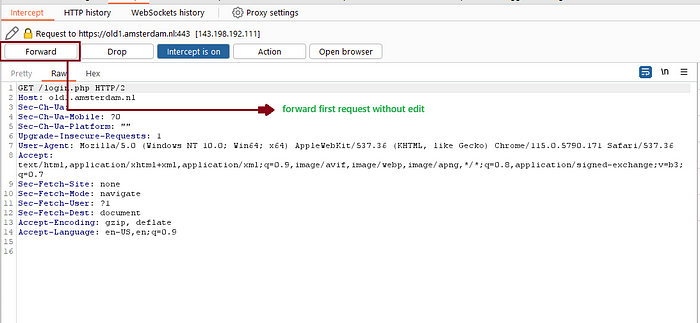

Scenario: Penyerang dapat mengarahkan halaman login pengguna ke halaman login berbahaya dengan menyuntikkan muatan langsung ke dalam header permintaan HTTP “Host: “ header request HTTP.

Vulnerability Reproductions :

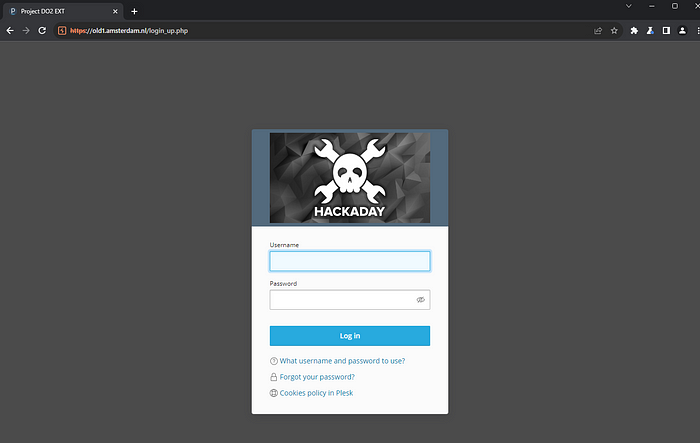

1. Akses situs web target (yang dipasang Plesk) tanpa jalur URL. Dalam hal ini -> https://old1.amsterdam.nl:8443/login.php

2. Intercept permintaan request pada “https://old1.amsterdam.nl:8443/login.php" dan ubah nilai header HTTP request “Host: “ nilai header permintaan HTTP ke situs web berbahaya. Dalam kasus ini -> attacker.com dan kemudian meneruskan permintaan yang telah diedit.

3. Situs web target akan dialihkan ke “https://attacker.com/login_up.php", bukan “https://old1.amsterdam.nl:8443/login.php”

Thanks, @imhunterand